SSL 인증서 정보 확인하기

SSL 인증서를 사용하여 운영 중인 웹 서버의 정보를 확인하기 위해서 여러 방법이 있다.

확인을 할 수 있는 여러 가지 툴(Tool)이 있지만 이번에는 기본적으로 사용하는 "openssl / curl" 명령어를 이용하여 확인하는 방법을 알아보도록 하자.

![[Info] SSL 인증서 정보 확인하기](https://blog.kakaocdn.net/dn/ccnh3z/btrzbF8ArRb/blsxotMK8RlDxUNUpXUpiK/img.png)

1. Openssl

Openssl 명령어는 인증서를 다루는 경우 많이 사용되는 명령어이다.

해당 명령어를 통해서 기본적으로 인증서 설정 및 확인 등에 사용할 수 있다.

OpenSSL - 위키백과, 우리 모두의 백과사전

OpenSSL 위키백과, 우리 모두의 백과사전.

ko.wikipedia.org

아래 명령어를 통해서 SSL 인증서에 대한 여러 정보를 확인할 수 있다.

- $ openssl s_client -connect 웹서버 주소:443

# openssl 명령어를 이용한 SSL인증서 정보 확인하기

$ openssl s_client -connect naver.com:443

CONNECTED(00000006)

depth=2 C = US, O = DigiCert Inc, OU = www.digicert.com, CN = DigiCert Global Root CA

verify return:1

depth=1 C = US, O = DigiCert Inc, CN = DigiCert SHA2 Secure Server CA

verify return:1

depth=0 C = KR, ST = Gyeonggi-do, L = Seongnam-si, O = NAVER Corp., CN = *.www.naver.com

verify return:1

---

Certificate chain

0 s:/C=KR/ST=Gyeonggi-do/L=Seongnam-si/O=NAVER Corp./CN=*.www.naver.com

i:/C=US/O=DigiCert Inc/CN=DigiCert SHA2 Secure Server CA

1 s:/C=US/O=DigiCert Inc/CN=DigiCert SHA2 Secure Server CA

i:/C=US/O=DigiCert Inc/OU=www.digicert.com/CN=DigiCert Global Root CA

2 s:/C=US/O=DigiCert Inc/OU=www.digicert.com/CN=DigiCert Global Root CA

i:/C=US/O=DigiCert Inc/OU=www.digicert.com/CN=DigiCert Global Root CA

---

Server certificate

-----BEGIN CERTIFICATE-----

MIIGqjCCBZKgAwIBAgIQBXW1HMsl/Jzvy25j/hpFKTANBgkqhkiG9w0BAQsFADBN

MQswCQYDVQQGEwJVUzEVMBMGA1UEChMMRGlnaUNlcnQgSW5jMScwJQYDVQQDEx5E

aWdpQ2VydCBTSEEyIFNlY3VyZSBTZXJ2ZXIgQ0EwHhcNMjAwNTMwMDAwMDAwWhcN

MjIwNjA4MTIwMDAwWjBpMQswCQYDVQQGEwJLUjEUMBIGA1UECBMLR3llb25nZ2kt

ZG8xFDASBgNVBAcTC1Nlb25nbmFtLXNpMRQwEgYDVQQKEwtOQVZFUiBDb3JwLjEY

MBYGA1UEAwwPKi53d3cubmF2ZXIuY29tMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8A

MIIBCgKCAQEA21S+FJs8E6c72iqb4BGuq6P7Ft80wkZGs+2AKOyQ1+0zXe4L+Fd8

dScg3NwYdroHRyezQw3i72iSzE9qP3/pKArw0/+TVaaK7pGDn2LQuG5Q48uuVDjW

sZyAOl2Vxsu/vAFOOdxHXh/jmW4IFZWGIFnpPR13r5mbfk10PNchXp8hETKPXGWu

L55p35Lt8vCuqrEP2llf9lnazk4KUZ0oxgRt1FlsUuRLetqzxkGwFjhEW9HqzrgZ

LhBn3FBUtQ00A4llMEGEbuclLl7hDVl69sEAHwpYK2ldG7ZbFlFTUxrIAsf8td2Q

Yy4zXFD9kuLidc9tQIjRLqV8ntE19/9pGQIDAQABo4IDaDCCA2QwHwYDVR0jBBgw

FoAUD4BhHIIxYdUvKOeNRji0LOHG2eIwHQYDVR0OBBYEFEESGkL/OIbtLaApZuVS

ecb9tKdIMCkGA1UdEQQiMCCCDyoud3d3Lm5hdmVyLmNvbYINd3d3Lm5hdmVyLmNv

bTAOBgNVHQ8BAf8EBAMCBaAwHQYDVR0lBBYwFAYIKwYBBQUHAwEGCCsGAQUFBwMC

MGsGA1UdHwRkMGIwL6AtoCuGKWh0dHA6Ly9jcmwzLmRpZ2ljZXJ0LmNvbS9zc2Nh

LXNoYTItZzYuY3JsMC+gLaArhilodHRwOi8vY3JsNC5kaWdpY2VydC5jb20vc3Nj

YS1zaGEyLWc2LmNybDBMBgNVHSAERTBDMDcGCWCGSAGG/WwBATAqMCgGCCsGAQUF

BwIBFhxodHRwczovL3d3dy5kaWdpY2VydC5jb20vQ1BTMAgGBmeBDAECAjB8Bggr

BgEFBQcBAQRwMG4wJAYIKwYBBQUHMAGGGGh0dHA6Ly9vY3NwLmRpZ2ljZXJ0LmNv

bTBGBggrBgEFBQcwAoY6aHR0cDovL2NhY2VydHMuZGlnaWNlcnQuY29tL0RpZ2lD

ZXJ0U0hBMlNlY3VyZVNlcnZlckNBLmNydDAMBgNVHRMBAf8EAjAAMIIBfwYKKwYB

BAHWeQIEAgSCAW8EggFrAWkAdgBGpVXrdfqRIDC1oolp9PN9ESxBdL79SbiFq/L8

cP5tRwAAAXJmV3jfAAAEAwBHMEUCIQDJvTn/aVm8K2a2LR55DFuwzuDB3Gm0GCvs

wSHhToU7+wIgekrtxp+3r20eJqHRHLAr1+ddXRwsRZ0HNUYSOlSKkOAAdwAiRUUH

WVUkVpY/oS/x922G4CMmY63AS39dxoNcbuIPAgAAAXJmV3ijAAAEAwBIMEYCIQDF

7gZbk7eer58x0V5zSQnLmL3ju5RkRk+UC5Gwos83OgIhALFVtkKcla9DjjsGcyOm

lxcIPiUDSvmZjQmIhqqsJgNWAHYAUaOw9f0BeZxWbbg3eI8MpHrMGyfL956IQpoN

/tSLBeUAAAFyZld46gAABAMARzBFAiBgrhGggTBpaU0/Xc6Yaj0Nt9UTudbXUjPN

NAwU/j1BowIhALUP/hngoS9n8NlhefChYJE9JoZU/GCrWjhmkovP/OPTMA0GCSqG

SIb3DQEBCwUAA4IBAQBSzS0JaesQVtChqhylpseGbVjG69C3OPLN6qhj3JbU/dj1

hATswReMQqN3eMV3pI9RQFFVfvA0yhT/Jh77uyldh3ME5wJXyMmiYqpFLfZDYEmH

G/FuEmT8u9CaaHZEYSpz8Jb+DP6WVBESm1WS/5tos8Ue67ke3xQGkmwC9pzD6ckq

7tma+IBqp9NXps0FVEFf+DKCijQlwOwMENZluZsWKqwIMAi01162Ak/xv02SBRQT

tgKjG9SiWqnDBme2c7XmMkgblUX8PkUupeZjrXbSPQl3QCNeBDxd4SduRtX/lyS6

P/fLNK07DkVtgCSefhW3zV3fdt3xxiFudTWQ2HVa

-----END CERTIFICATE-----

subject=/C=KR/ST=Gyeonggi-do/L=Seongnam-si/O=NAVER Corp./CN=*.www.naver.com

issuer=/C=US/O=DigiCert Inc/CN=DigiCert SHA2 Secure Server CA

---

No client certificate CA names sent

Server Temp Key: ECDH, X25519, 253 bits

---

SSL handshake has read 4476 bytes and written 289 bytes

---

New, TLSv1/SSLv3, Cipher is ECDHE-RSA-AES128-GCM-SHA256

Server public key is 2048 bit

Secure Renegotiation IS supported

Compression: NONE

Expansion: NONE

No ALPN negotiated

SSL-Session:

Protocol : TLSv1.2

Cipher : ECDHE-RSA-AES128-GCM-SHA256

Session-ID: 92BF93E86CE24C61F26B07B8DF947E66B13EB5330C935D029C417DEFB7AF0005

Session-ID-ctx:

Master-Key: F4EE9F3F5C27145BCB9793D9CDC58EF85E0F3F7301E163F0071780FBF51A8DE66D3DB6BE9CD2014FFB321C4CBE9A4934

TLS session ticket lifetime hint: 86400 (seconds)

TLS session ticket:

0000 - 5a 0c ce d9 20 cb c3 de-f4 1b 7d 4b b4 b9 8d 59 Z... .....}K...Y

0010 - 72 46 1b c7 3c b4 28 df-1b d1 b4 ba 82 56 f8 58 rF..<.(......V.X

0020 - b6 1b c2 3a 36 61 58 b5-7f ec a7 a1 85 9a c5 36 ...:6aX........6

0030 - dc 20 3d 40 8a ac 4e ba-04 92 e7 3e 37 c3 a7 86 . =@..N....>7...

0040 - 45 a1 bf 1f 53 dd dd 1b-84 1a d5 c8 eb b8 ff e6 E...S...........

0050 - 53 db c7 dc 4b 07 98 95-15 c0 c3 0f 14 85 28 80 S...K.........(.

0060 - 85 37 ea d5 34 53 b7 4c-c1 49 19 4f 72 26 a2 e8 .7..4S.L.I.Or&..

0070 - 3c 6a 9a 4f c5 42 e7 3a-0e a3 ea e7 22 e0 6a 45 <j.O.B.:....".jE

0080 - 09 63 18 da 8a 4e 0d 1f-3d 03 12 71 60 c5 8c 0b .c...N..=..q`...

0090 - c9 7d 81 35 30 d7 b9 4b-0e 35 9d 42 bc 63 cd 3c .}.50..K.5.B.c.<

00a0 - c8 10 35 e6 b1 6b 62 5a-df 62 bd a5 d0 16 6f 2b ..5..kbZ.b....o+

Start Time: 1649724823

Timeout : 7200 (sec)

Verify return code: 0 (ok)

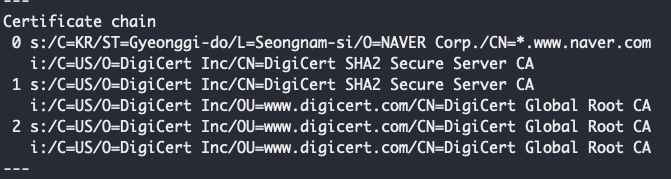

---1.1 Certificate chain

명령어 입력 후 처음 나오는 내용은 인증서 발급자들의 정보를 출력한다.

0번은 해당 인증서를 사용하는 웹서버 도메인의 정보를 출력한다.

1번은 중간 인증 기관의 도메인의 정보를 출력한다.

2번은 루트 인증 기관의 도메인의 정보를 출력한다.

# Certificate chain 정보 확인하기

Certificate chain

0 s:/C=KR/ST=Gyeonggi-do/L=Seongnam-si/O=NAVER Corp./CN=*.www.naver.com

i:/C=US/O=DigiCert Inc/CN=DigiCert SHA2 Secure Server CA

1 s:/C=US/O=DigiCert Inc/CN=DigiCert SHA2 Secure Server CA

i:/C=US/O=DigiCert Inc/OU=www.digicert.com/CN=DigiCert Global Root CA

2 s:/C=US/O=DigiCert Inc/OU=www.digicert.com/CN=DigiCert Global Root CA

i:/C=US/O=DigiCert Inc/OU=www.digicert.com/CN=DigiCert Global Root CA

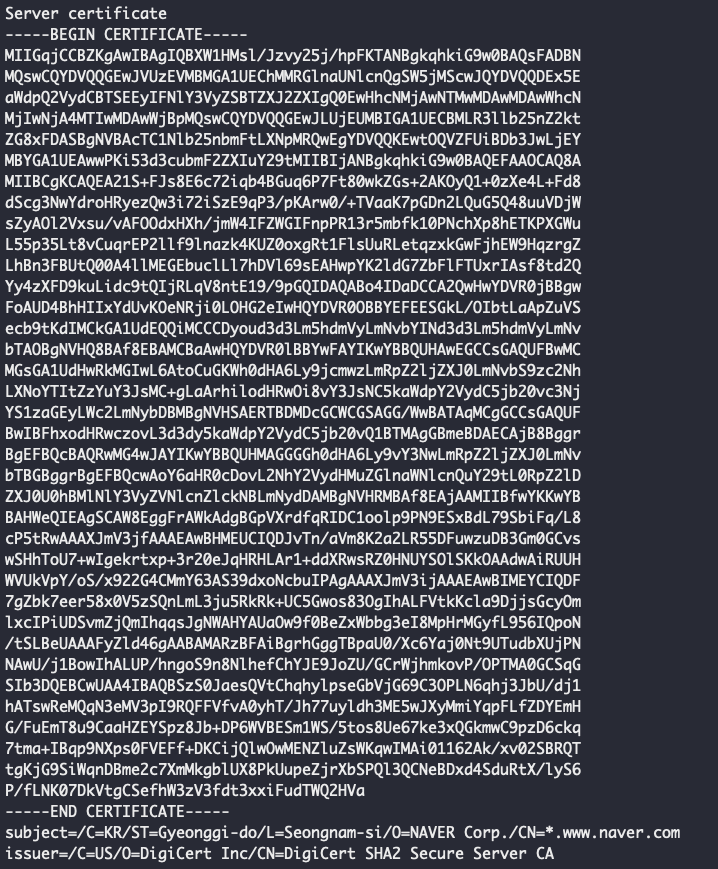

1.2 Server certificate

해당 내용은 BEGIN CERTIFICATE ~ END CERTIFICATE까지 서버에서 사용하는 인증서 정보가 출력된다.

# Server certificate 정보 확인하기

Server certificate

-----BEGIN CERTIFICATE-----

MIIGqjCCBZKgAwIBAgIQBXW1HMsl/Jzvy25j/hpFKTANBgkqhkiG9w0BAQsFADBN

MQswCQYDVQQGEwJVUzEVMBMGA1UEChMMRGlnaUNlcnQgSW5jMScwJQYDVQQDEx5E

aWdpQ2VydCBTSEEyIFNlY3VyZSBTZXJ2ZXIgQ0EwHhcNMjAwNTMwMDAwMDAwWhcN

MjIwNjA4MTIwMDAwWjBpMQswCQYDVQQGEwJLUjEUMBIGA1UECBMLR3llb25nZ2kt

ZG8xFDASBgNVBAcTC1Nlb25nbmFtLXNpMRQwEgYDVQQKEwtOQVZFUiBDb3JwLjEY

MBYGA1UEAwwPKi53d3cubmF2ZXIuY29tMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8A

MIIBCgKCAQEA21S+FJs8E6c72iqb4BGuq6P7Ft80wkZGs+2AKOyQ1+0zXe4L+Fd8

dScg3NwYdroHRyezQw3i72iSzE9qP3/pKArw0/+TVaaK7pGDn2LQuG5Q48uuVDjW

sZyAOl2Vxsu/vAFOOdxHXh/jmW4IFZWGIFnpPR13r5mbfk10PNchXp8hETKPXGWu

L55p35Lt8vCuqrEP2llf9lnazk4KUZ0oxgRt1FlsUuRLetqzxkGwFjhEW9HqzrgZ

LhBn3FBUtQ00A4llMEGEbuclLl7hDVl69sEAHwpYK2ldG7ZbFlFTUxrIAsf8td2Q

Yy4zXFD9kuLidc9tQIjRLqV8ntE19/9pGQIDAQABo4IDaDCCA2QwHwYDVR0jBBgw

FoAUD4BhHIIxYdUvKOeNRji0LOHG2eIwHQYDVR0OBBYEFEESGkL/OIbtLaApZuVS

ecb9tKdIMCkGA1UdEQQiMCCCDyoud3d3Lm5hdmVyLmNvbYINd3d3Lm5hdmVyLmNv

bTAOBgNVHQ8BAf8EBAMCBaAwHQYDVR0lBBYwFAYIKwYBBQUHAwEGCCsGAQUFBwMC

MGsGA1UdHwRkMGIwL6AtoCuGKWh0dHA6Ly9jcmwzLmRpZ2ljZXJ0LmNvbS9zc2Nh

LXNoYTItZzYuY3JsMC+gLaArhilodHRwOi8vY3JsNC5kaWdpY2VydC5jb20vc3Nj

YS1zaGEyLWc2LmNybDBMBgNVHSAERTBDMDcGCWCGSAGG/WwBATAqMCgGCCsGAQUF

BwIBFhxodHRwczovL3d3dy5kaWdpY2VydC5jb20vQ1BTMAgGBmeBDAECAjB8Bggr

BgEFBQcBAQRwMG4wJAYIKwYBBQUHMAGGGGh0dHA6Ly9vY3NwLmRpZ2ljZXJ0LmNv

bTBGBggrBgEFBQcwAoY6aHR0cDovL2NhY2VydHMuZGlnaWNlcnQuY29tL0RpZ2lD

ZXJ0U0hBMlNlY3VyZVNlcnZlckNBLmNydDAMBgNVHRMBAf8EAjAAMIIBfwYKKwYB

BAHWeQIEAgSCAW8EggFrAWkAdgBGpVXrdfqRIDC1oolp9PN9ESxBdL79SbiFq/L8

cP5tRwAAAXJmV3jfAAAEAwBHMEUCIQDJvTn/aVm8K2a2LR55DFuwzuDB3Gm0GCvs

wSHhToU7+wIgekrtxp+3r20eJqHRHLAr1+ddXRwsRZ0HNUYSOlSKkOAAdwAiRUUH

WVUkVpY/oS/x922G4CMmY63AS39dxoNcbuIPAgAAAXJmV3ijAAAEAwBIMEYCIQDF

7gZbk7eer58x0V5zSQnLmL3ju5RkRk+UC5Gwos83OgIhALFVtkKcla9DjjsGcyOm

lxcIPiUDSvmZjQmIhqqsJgNWAHYAUaOw9f0BeZxWbbg3eI8MpHrMGyfL956IQpoN

/tSLBeUAAAFyZld46gAABAMARzBFAiBgrhGggTBpaU0/Xc6Yaj0Nt9UTudbXUjPN

NAwU/j1BowIhALUP/hngoS9n8NlhefChYJE9JoZU/GCrWjhmkovP/OPTMA0GCSqG

SIb3DQEBCwUAA4IBAQBSzS0JaesQVtChqhylpseGbVjG69C3OPLN6qhj3JbU/dj1

hATswReMQqN3eMV3pI9RQFFVfvA0yhT/Jh77uyldh3ME5wJXyMmiYqpFLfZDYEmH

G/FuEmT8u9CaaHZEYSpz8Jb+DP6WVBESm1WS/5tos8Ue67ke3xQGkmwC9pzD6ckq

7tma+IBqp9NXps0FVEFf+DKCijQlwOwMENZluZsWKqwIMAi01162Ak/xv02SBRQT

tgKjG9SiWqnDBme2c7XmMkgblUX8PkUupeZjrXbSPQl3QCNeBDxd4SduRtX/lyS6

P/fLNK07DkVtgCSefhW3zV3fdt3xxiFudTWQ2HVa

-----END CERTIFICATE-----

subject=/C=KR/ST=Gyeonggi-do/L=Seongnam-si/O=NAVER Corp./CN=*.www.naver.com

issuer=/C=US/O=DigiCert Inc/CN=DigiCert SHA2 Secure Server CA

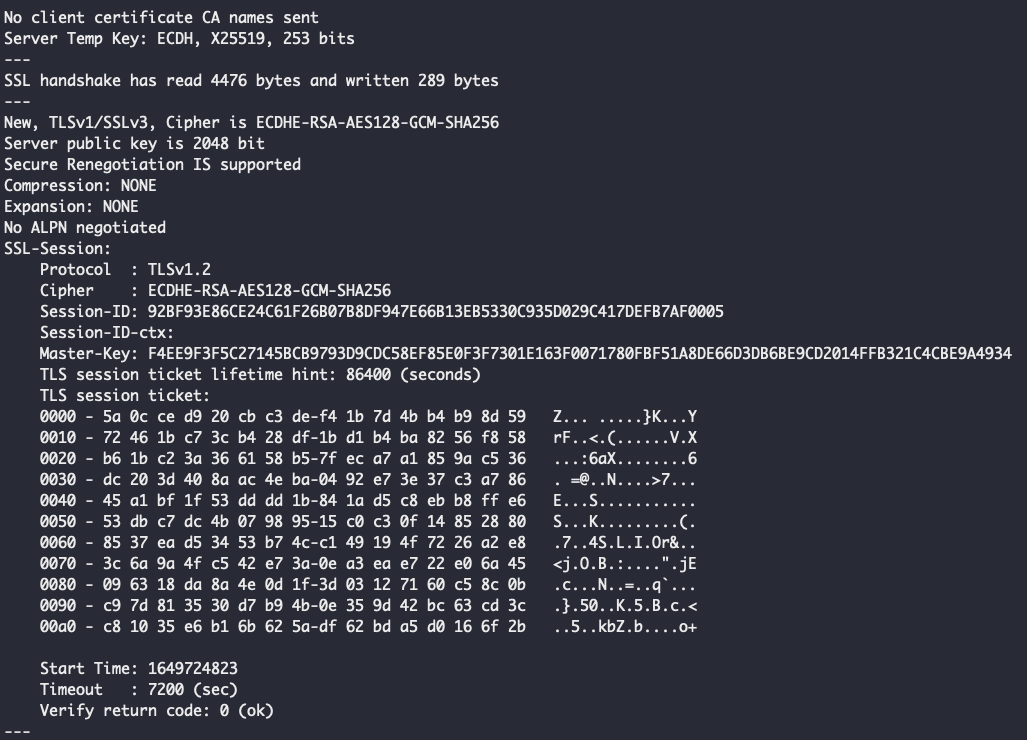

1.3 Connection information

해당 내용에서는 인증서 연결된 여러 정보들이 출력된다.

여기서 중요하게 확인해야 하는 부분은 빨간색 박스로 표시해놓았다.

첫 번째 박스 내용은 현재 SSL로 핸드쉐이킹(handshake) 하여 연결되었다는 정보이다.

두 번째 박스 내용은 TLSv1/SSLv3의 프로토콜(Protocol) 및 ECDHE-RSA-AES128-GCM-SHA256 암호(Cipher)로 새롭게 연결되었다는 정보이다.

여기서 TLSv1/SSLv3에 의미는 TLSv1.0, TLSv1.1, TLSv1.2, TLSv1.3 및 SSLv3의 프로토콜과 연결이 가능하다는 의미이다.

세 번째 박스 내용은 현재 SSL Session(세션)이 연결된 프로토콜(Protocol) / 암호(Cipher)의 정보를 나타낸다.

# Connection information 정보 확인하기

No client certificate CA names sent

Server Temp Key: ECDH, X25519, 253 bits

---

SSL handshake has read 4476 bytes and written 289 bytes

---

New, TLSv1/SSLv3, Cipher is ECDHE-RSA-AES128-GCM-SHA256

Server public key is 2048 bit

Secure Renegotiation IS supported

Compression: NONE

Expansion: NONE

No ALPN negotiated

SSL-Session:

Protocol : TLSv1.2

Cipher : ECDHE-RSA-AES128-GCM-SHA256

Session-ID: 92BF93E86CE24C61F26B07B8DF947E66B13EB5330C935D029C417DEFB7AF0005

Session-ID-ctx:

Master-Key: F4EE9F3F5C27145BCB9793D9CDC58EF85E0F3F7301E163F0071780FBF51A8DE66D3DB6BE9CD2014FFB321C4CBE9A4934

TLS session ticket lifetime hint: 86400 (seconds)

TLS session ticket:

0000 - 5a 0c ce d9 20 cb c3 de-f4 1b 7d 4b b4 b9 8d 59 Z... .....}K...Y

0010 - 72 46 1b c7 3c b4 28 df-1b d1 b4 ba 82 56 f8 58 rF..<.(......V.X

0020 - b6 1b c2 3a 36 61 58 b5-7f ec a7 a1 85 9a c5 36 ...:6aX........6

0030 - dc 20 3d 40 8a ac 4e ba-04 92 e7 3e 37 c3 a7 86 . =@..N....>7...

0040 - 45 a1 bf 1f 53 dd dd 1b-84 1a d5 c8 eb b8 ff e6 E...S...........

0050 - 53 db c7 dc 4b 07 98 95-15 c0 c3 0f 14 85 28 80 S...K.........(.

0060 - 85 37 ea d5 34 53 b7 4c-c1 49 19 4f 72 26 a2 e8 .7..4S.L.I.Or&..

0070 - 3c 6a 9a 4f c5 42 e7 3a-0e a3 ea e7 22 e0 6a 45 <j.O.B.:....".jE

0080 - 09 63 18 da 8a 4e 0d 1f-3d 03 12 71 60 c5 8c 0b .c...N..=..q`...

0090 - c9 7d 81 35 30 d7 b9 4b-0e 35 9d 42 bc 63 cd 3c .}.50..K.5.B.c.<

00a0 - c8 10 35 e6 b1 6b 62 5a-df 62 bd a5 d0 16 6f 2b ..5..kbZ.b....o+

Start Time: 1649724823

Timeout : 7200 (sec)

Verify return code: 0 (ok)

openssl 명령어의 옵션 등을 통해서 좀 더 자세한 내용들을 확인할 수 있으며, 이 부분은 다시 한번 자세히 작성하도록 하겠다.

2. CURL

CURL 명령어는 다양한 통신 프로토콜을 이용하여 데이터 전송 및 수신을 할 수 있는 명령어이다.

해당 명령어는 너무나도 많이 사용되고 있으며 해당 명령어를 통해서도 인증서 정보를 확인할 수 있다.

cURL - 위키백과, 우리 모두의 백과사전

ko.wikipedia.org

아래 명령어를 통해서 SSL 인증서에 대한 여러 정보를 확인할 수 있다.

- $ curl -vvI https://웹서버 주소

# CURL 명령어를 이용한 SSL인증서 정보 확인하기

$ curl -vvvI https://www.naver.com

* Trying 223.130.195.200:443...

* Connected to www.naver.com (223.130.195.200) port 443 (#0)

* ALPN, offering h2

* ALPN, offering http/1.1

* successfully set certificate verify locations:

* CAfile: /etc/ssl/cert.pem

* CApath: none

* (304) (OUT), TLS handshake, Client hello (1):

* (304) (IN), TLS handshake, Server hello (2):

* (304) (IN), TLS handshake, Unknown (8):

* (304) (IN), TLS handshake, Certificate (11):

* (304) (IN), TLS handshake, CERT verify (15):

* (304) (IN), TLS handshake, Finished (20):

* (304) (OUT), TLS handshake, Finished (20):

* SSL connection using TLSv1.3 / AEAD-AES256-GCM-SHA384

* ALPN, server accepted to use h2

* Server certificate:

* subject: C=KR; ST=Gyeonggi-do; L=Seongnam-si; O=NAVER Corp.; CN=*.www.naver.com

* start date: May 30 00:00:00 2020 GMT

* expire date: Jun 8 12:00:00 2022 GMT

* subjectAltName: host "www.naver.com" matched cert's "www.naver.com"

* issuer: C=US; O=DigiCert Inc; CN=DigiCert SHA2 Secure Server CA

* SSL certificate verify ok.

* Using HTTP2, server supports multiplexing

* Connection state changed (HTTP/2 confirmed)

* Copying HTTP/2 data in stream buffer to connection buffer after upgrade: len=0

* Using Stream ID: 1 (easy handle 0x7fde2a012200)

> HEAD / HTTP/2

> Host: www.naver.com

> user-agent: curl/7.79.1

> accept: */*

>

* Connection state changed (MAX_CONCURRENT_STREAMS == 128)!

< HTTP/2 200

HTTP/2 200

< server: NWS

server: NWS

< date: Tue, 12 Apr 2022 01:05:29 GMT

date: Tue, 12 Apr 2022 01:05:29 GMT

< content-type: text/html; charset=UTF-8

content-type: text/html; charset=UTF-8

< cache-control: no-cache, no-store, must-revalidate

cache-control: no-cache, no-store, must-revalidate

< pragma: no-cache

pragma: no-cache

< p3p: CP="CAO DSP CURa ADMa TAIa PSAa OUR LAW STP PHY ONL UNI PUR FIN COM NAV INT DEM STA PRE"

p3p: CP="CAO DSP CURa ADMa TAIa PSAa OUR LAW STP PHY ONL UNI PUR FIN COM NAV INT DEM STA PRE"

< x-frame-options: DENY

x-frame-options: DENY

< x-xss-protection: 1; mode=block

x-xss-protection: 1; mode=block

< strict-transport-security: max-age=63072000; includeSubdomains

strict-transport-security: max-age=63072000; includeSubdomains

< referrer-policy: unsafe-url

referrer-policy: unsafe-url

<

* Connection #0 to host www.naver.com left intact

curl 명령어를 통해서 출력되는 여러 정보들이 openssl 명령어보다는 정보가 조금 부족하긴 하나 필요한 정보는 다 확인할 수 있다.

여기서 중요하게 확인해야 하는 부분은 빨간색 박스로 표시해놓았다.

첫 번째 박스 내용은 현재 SSL 연결된 프로토콜(Protocol) / 암호(Cipher)의 정보를 나타낸다.

# SSL 연결된 프로토콜(Protocol) / 암호(Cipher)의 정보 확인하기

* SSL connection using TLSv1.3 / AEAD-AES256-GCM-SHA384두 번째 박스 내용은 발급자 인증서의 정보를 출력하고 있다.

# 발급자 인증서의 정보 확인하기

* Server certificate:

* subject: C=KR; ST=Gyeonggi-do; L=Seongnam-si; O=NAVER Corp.; CN=*.www.naver.com

* start date: May 30 00:00:00 2020 GMT

* expire date: Jun 8 12:00:00 2022 GMT

* subjectAltName: host "www.naver.com" matched cert's "www.naver.com"

* issuer: C=US; O=DigiCert Inc; CN=DigiCert SHA2 Secure Server CA

* SSL certificate verify ok.이처럼 openssl / curl 명령어를 통해서 SSL 인증서 정보를 확인하는 방법을 알아보았다.

다음에는 해당 명령어가 아닌 Tool(툴)을 이용하여 확인하는 방법에 대해서 작성하도록 하겠다.

3. 기타

HTTPS의 동작 방식에 대해서도 정리한 내용을 간단히 확인해보면 설명한 SSL 인증서 확인이 왜 필요한지 좀 더 알기 쉬울 것이다.

아무리 HTTPS로 서비스를 한다고 해도 정식적으로 CA 기관 등에서 인증되지 않은 인증서를 사용하는 곳이라면 중요 정보를 사용하는 게 꺼려지기 때문이다.

[Info] 쉽게 설명한 HTTPS 동작 방식

쉽게 설명한 HTTPS 동작 방식 우연히 웹사이트를 보다가 HTTPS 동작 방식에 대해서 만화로 재미있게 정리해놓은 사이트를 발견하였다. HTTPS 동작 방식에 대해서 잘 설명이 되어있고, 한글로 번역

happylie.tistory.com

🌵댓글