네서스 스캐너 새로운 정책 생성하기

이번에는 네서스(Nessus)에서 기본적으로 제공하는 정책(Policy)에서 필요하거나 / 필요 없는 부분들을 정리하여 새로운 정책을 만들 수 있다.

예를 들어 스캔 템플릿(Scan Templates) 중 "Advanced Scan"을 살펴보면 해당 부분에는 "AIX Local Security Checks"라는 플러그인 룰(Plugins Rules)이 있다.

만약 해당 스캔 템플릿을 선택하고 CentOS 대상에 점검을 한다면 굳이 필요 없는 AIX 플러그인 룰이 실행이 되게 된다.

이럴 경우 AIX 플러그인 룰을 확인해야 하기에 Nessus를 구동하는 서버와 점검받는 대상 서버에 부담이 있을 수 있다.

그럼 이제 정책을 사용하는 대상 혹은 방식에 맞도록 새롭게 만들어 보도록 하자.

![[Nessus] 네서스 스캐너 새로운 정책 생성하기](http://t1.daumcdn.net/tistory_admin/static/images/no-image-v1.png)

1. 기본 스캔 템플릿 선택

새로운 스캔 템플릿을 만들기 위해서는 넥서스에서 기본적으로 제공하는 템플릿을 기본으로 선택 후 자신 혹은 환경에 맞도록 수정할 수 있다.

우선 Policies 메뉴로 접근을 하자.

처음으로 정책을 만들게 되는 경우는 "Create a new policy"을 클릭하거나, 기존에 만든 정책이 있다면 상단에 있는 "New Policy"를 눌러 새롭게 정책을 만들 수 있다.

이제 새로운 정책을 만들기 위해서 기본적으로 제공하는 스캔 템플릿을 선택하도록 하자.

우선 여기서는 "Advanced Scan" 템플릿을 가지고 진행하도록 하겠다.

2. 신규 스캔 정책 설정

이제 신규 스캔 정책 설정을 해보도록 하자.

2.1. Settings

첫 번째로 "Settings > BASIC" 부분에서는 템플릿으로 사용될 이름 / 설명을 작성하도록 하자.

추가적으로 Settings 하위에 BASIC, DISCOVERY, ASSESSMENT, REPORT, ADVANCED 메뉴에 대해서는 추후 다시 한번 정리하도록 하겠다.

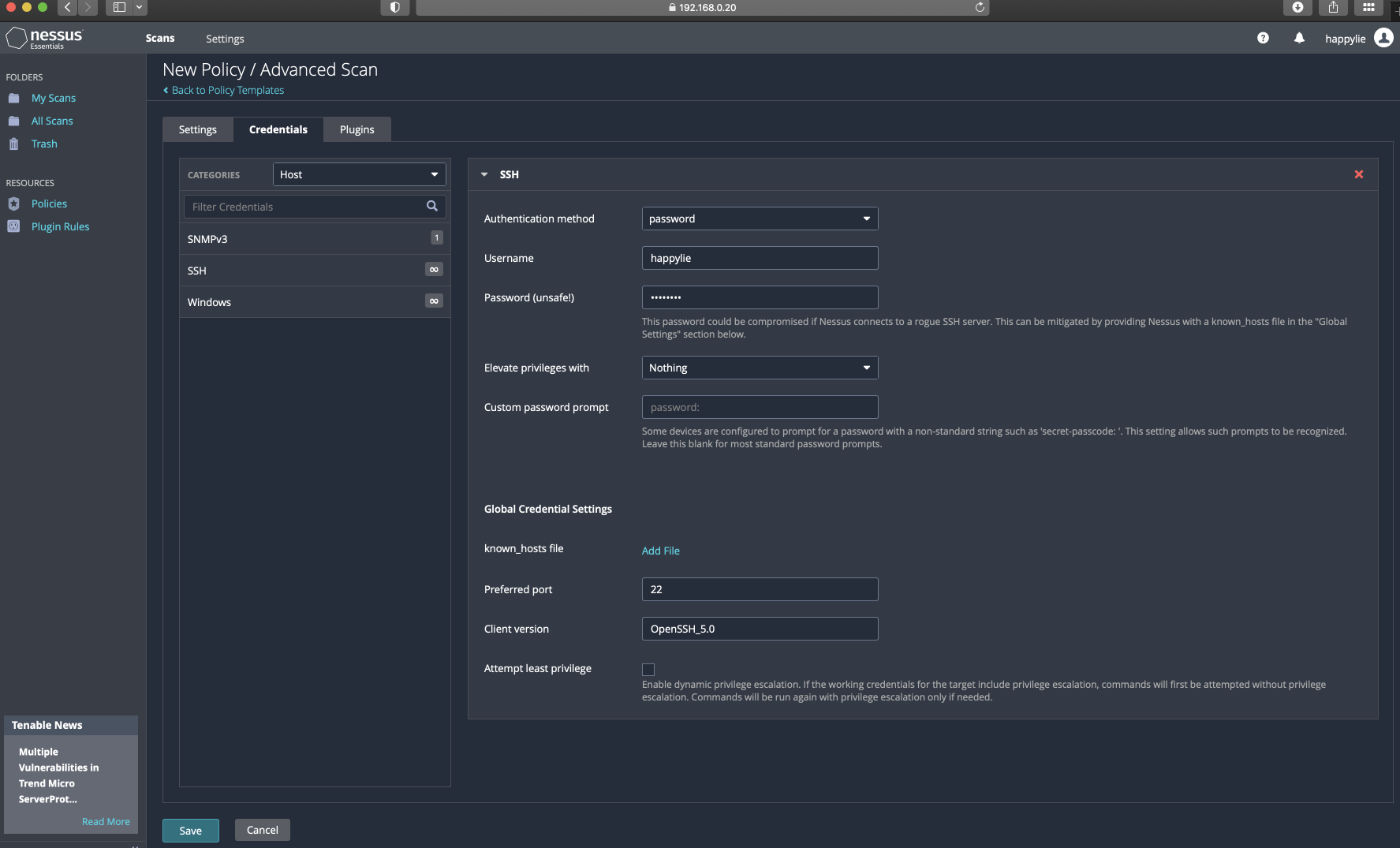

2.2. Credentials

두 번째로 진단 서버에 접근 없이 스캔이 가능하다.

다만, ID/PW 혹은 SSH Key를 통해서 진단 서버 접근이 가능하다면 SSH로 접근 / SNMPv3 접근 등을 통해서 좀 더 자세한 정보 및 취약점을 스캔할 수 있다.

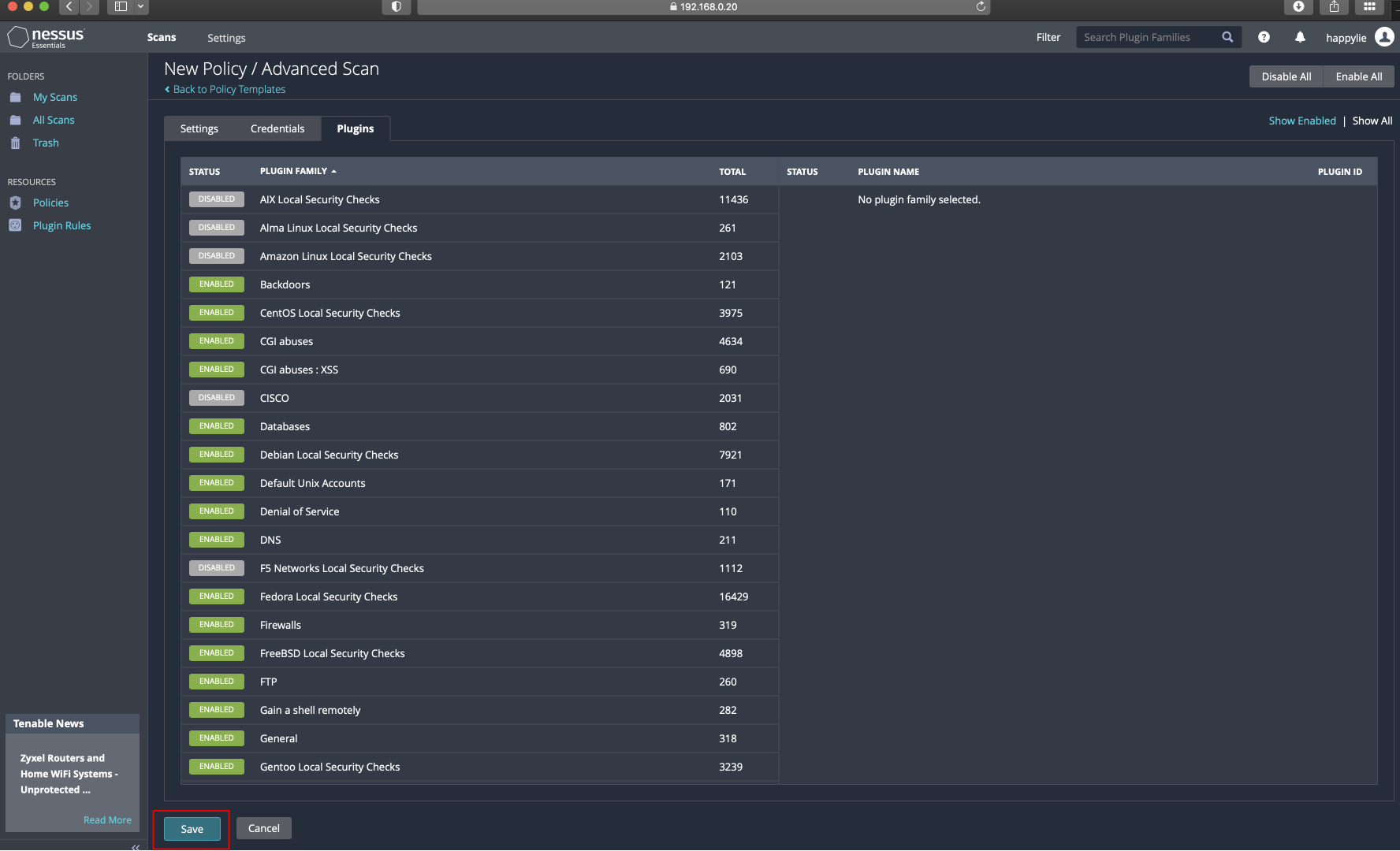

2.3. Plugins

세 번째로 진단을 진행할 플러그인을 선택할 수 있다.

만약 CentOS에서만 사용될 정책이라면, 굳이 AIX 관련 정책은 필요하지 않다.

이제 필요 없는 플러그인들을 DISABLED로 변경하고 저장을 하도록 하자.

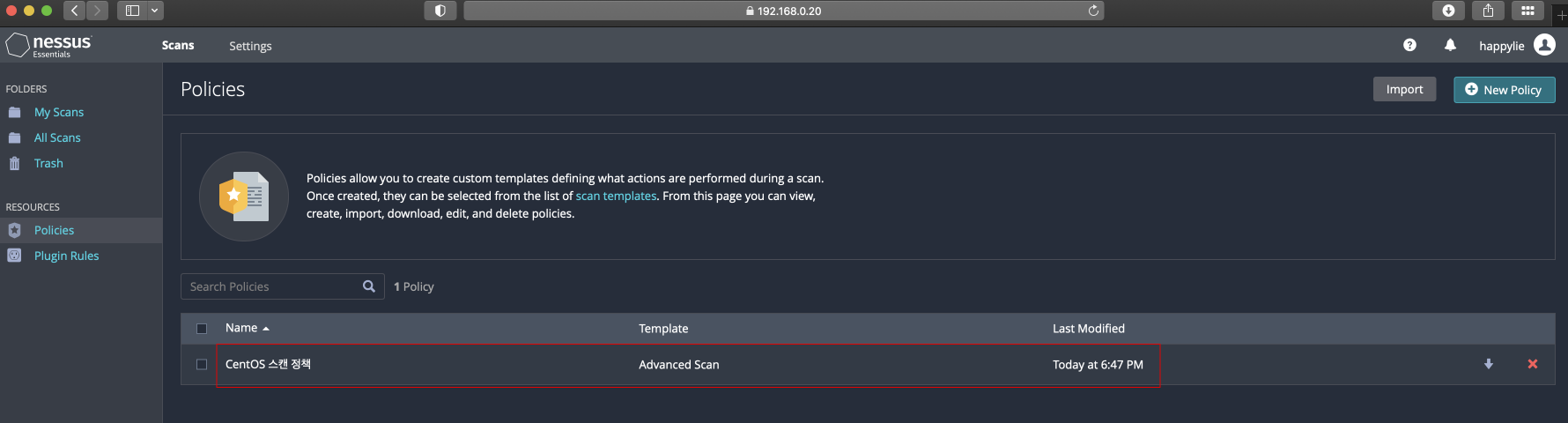

3. 신규 스캔 정책 확인

저장을 하고 나면 아래와 같이 새롭게 생긴 정책이 나오게 된다.

해당 정책은 언제든지 Credentials / Plugins 수정하여 사용할 수 있다.

이제 만들어진 스캔 정책을 어떻게 사용하는지 알아보도록 하자.

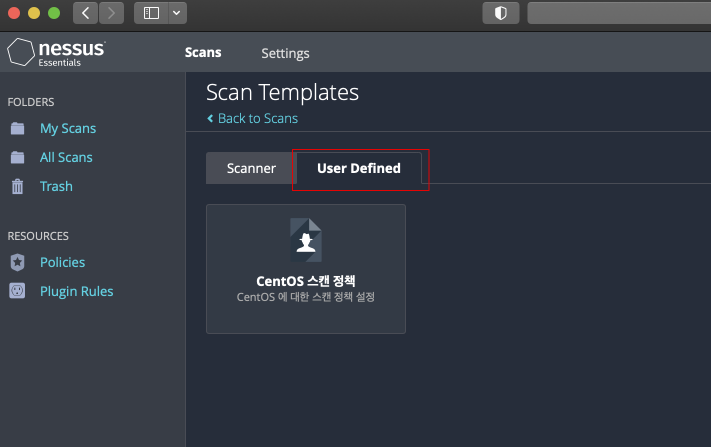

신규 스캔을 진행할 때 스캔 템플릿에서 "User Defined"라는 탭에서 선택하여 스캔을 진행하면 된다.

가능하면 스캔에 정확도 및 스캔 시간을 단축하기 위해서 많이 사용하는 부분에 대해서는 해당 설정에 맞는 스캔 정책을 만들어서 스캔을 진행하도록 하자.

🌵댓글

선인장 🌵님의

글이 좋았다면 응원을 보내주세요!

이 글이 도움이 됐다면, 응원 댓글을 써보세요. 블로거에게 지급되는 응원금은 새로운 창작의 큰 힘이 됩니다.

응원 댓글은 만 14세 이상 카카오계정 이용자라면 누구나 편하게 작성, 결제할 수 있습니다.

글 본문, 댓글 목록 등을 통해 응원한 팬과 응원 댓글, 응원금을 강조해 보여줍니다.

응원금은 앱에서는 인앱결제, 웹에서는 카카오페이 및 신용카드로 결제할 수 있습니다.